在星期二的补丁程序中,Microsoft将推出升级程序,以处理安全启动漏洞CVE-2020-0689中的问题。KB4535680是一个安全补丁程序,它将已知的易受攻击的uEFi模块的签名添加到dBx以处理该漏洞。

你可以照常通过Microsoft升级目录中的自动升级来接收补丁。无需重新启动设备直接完成安装。

win 7的KB4535680将修复uEFi安全启动漏洞

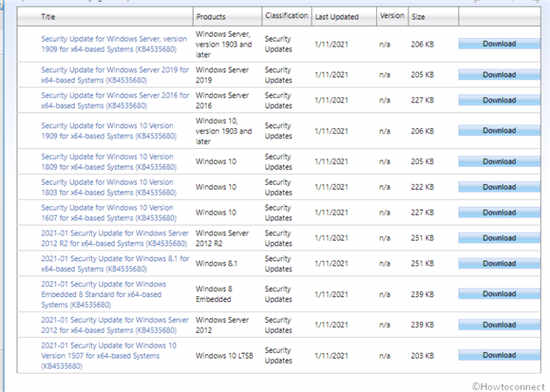

此升级将支持以下版本–

• win 7 v1909 x64位

• win 7 v1809 x64位

• win 7 v1803 x64位

• win 7 v1607 x64位

• win server 2019 x64位

• win server 2016 x64位

• win 8 x64位

• win server 2012 R2 x64位

• win server 2012 x64位

安全修补程序改进了受支持的win版本的安全启动dBx。

关键变更

具有基于uEFi的固件的win设备可以在启用安全启动的处境下运行。安全启动禁止签名数据库(dBx)阻止加载uEFi模块。此升级将模块添加到dBx。

能够绕过安全功能的漏洞存在于安全启动中。成功利用此漏洞的入侵者或许会绕过安全启动并加载不受信任的软件。

此安全补丁通过将已知易受攻击的uEFi模块的签名添加到dBx来处理该漏洞。

已知的问题

问题 处理办法

某些原始设备制造商(oEM)固件或许不允许安装此升级。 要处理此问题,请联系你的固件oEM。

如果 启用了“为本地uEFi固件设置BitLocker组策略 设置TpM平台验证设置文件”并且通过策略选择了pCR7,则或许会导致在某些无法进行pCR7绑定的设备上需要BitLocker还原密钥。

要查看pCR7绑定状态,请以管理权限运行Microsoft系统信息(Msinfo32.exe)工具。

重要说明 从默认平台验证设置文件更改会影响设备的安全性和可管理性。根据pCR的包含或排除,BitLocker对平台修改(恶意或授权)的敏感性会增加或降低。全部来说,在省略pCR7的处境下配置此策略将覆盖“ 允许安全启动以进行全能性验证” 组策略。这样可以防止BitLocker将安全启动用于平台或启动设置数据(BCd)全能性验证。配置此策略或许导致固件升级时BitLocker还原。如果将此策略配置为包括pCR0,则必须在应用固件升级之前挂起BitLocker。

你们建议不要设置此策略,而是让win根据每个设备上的可用硬件来选择pCR设置文件,以实现安全性和可用性的最好组合。 要变通处理此问题,请在部署此升级之前,根据凭据保护设置执行以下操作之一:

•在未启用凭据保护的设备上,从管理员命令提示符处运行以下命令以将BitLocker挂起1个重新启动周期:

Manage-bde –protectors –disable C:-RebootCount 1

然后,重新启动设备以还原BitLocker保护。

注意: 请勿在未另外重启设备的处境下启用BitLocker保护,因为这将导致BitLocker还原。

•在启用了Credential Guard的设备上,升级过程中或许会多次重启,需要暂停BitLocker。从管理员命令提示符处运行以下命令,以将BitLocker挂起3个重新启动周期。

Manage-bde –protectors –disable C:-RebootCount 3

预期此升级将重新启动系统两次。再次重新启动设备以还原BitLocker保护。

注意: 请勿启用BitLocker保护,除非另外重启,否则将导致BitLocker还原。

怎么下载KB4535680并在支持的win版本上安装

1]通过win升级

1. 单击搜索图标,键入升级,然后按Enter。

2. 选择–检查升级。

2]从Microsoft升级目录

1. 转到KB4535680即可下载链接– https://www.catalog.update.microsoft.com/search.aspx?q=KB4535680

2. 下载正确的文件,然后双击该文件进行安装。

- 相关系统

- Win10纯净版系统下载